Seit wenigen Tagen überschlägt sich die Presse mit Meldungen, dass Verschlüsselungen "im Internet" geknackt worden sein. Leider wurde hierbei so oft voneinander zitiert, dass sich auch viele Übertreibungen und Vereinfachungen in den Nachrichten finden, die mit der Wahrheit wahrscheinlich nicht mehr all zu viel zu tun haben. Nachdem ich die ersten Schlagzeilen gelesen habe, dachte ich mir anfangs, dass ich es mir nicht vorstellen konnte, dass die unterschiedlichen mathematischen Probleme, auf den Verschlüsselungen beruhen, geknackt worden sind. Nach dem Lesen der Artikels bemerkte ich, dass ich recht hatte: Nicht die Verschlüsselungen wurden geknackt, sondern, im Gegenteil, es wurde getrickst und beeinflusst, um Verschlüsselungen, durch absichtlich inkorrekte Implementierung, unsicherer zu gestalten.

Wie ich bereits im Beitrag Grundlagen der Verschlüsselung auf mögliche Schwachstellen hingewiesen habe, möchte ich nun einmal kurz & leicht verständlich auswerten, was eigentlich in den Presse in den letzten Tagen bekannt geworden ist. Ich stütze mich hierbei auf die Berichte der New York Times, des Guardian und des Online-Portal ProPublica. Weiterhin habe ich mir Texte von Bruce Schneier als Quelle genommen, ein anerkannter, renommierter Kryptographieexperte, der ebenfalls Zugriff auf die geleakten Dokumente hatte.

Ist die SSL Verschlüsselung unwirksam und somit sinnlos?

Nein, nach den bisher vorliegenden Informationen nicht. Den Berichten zur Folge wurden Wege gefunden, dennoch verschlüsselte Informationen mitlesen zu können. Die Wege sind bei weitem nicht neu, nur die Größenordnung und die hohe Systematik dahinter ist neu. Um die "Schwachstellen" von SSL nachvollziehen zu können, müssen wir im im Bereich der SSL bzw. TLS Verschlüsselungen ins Detail gehen, hierbei werde ich auch auf das Thema Perfect Forward Secrecy (PFS) eingehen.

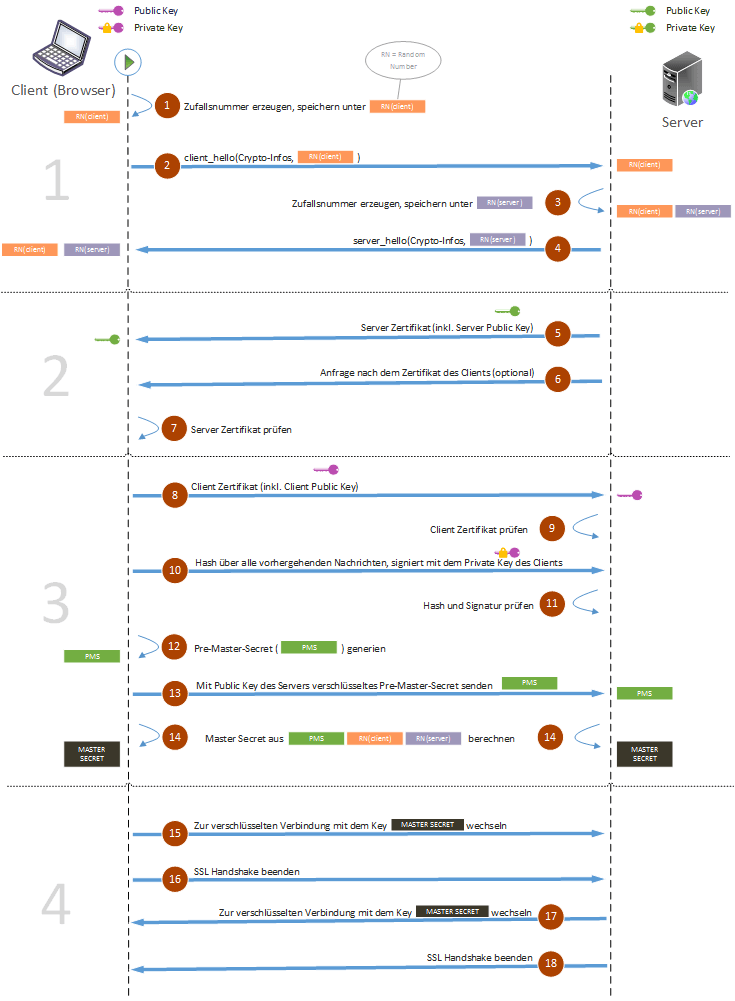

Der TLS-Handshake: Der Verbindungsaufbau

Wird eine https-verschlüsselte Webseite aufgerufen, müssen zahlreiche Nachrichten zwischen den Server und dem Browser ausgetauscht werden, bevor im Browser der Inhalt der Webseite angezeigt werden kann.

TLS (SSL) Verschlüsselung und Schwachstellen im Detail weiterlesen