Da das Thema der E-Mail Verschlüsselung in den letzten Tagen häufiger in der Presse war, möchte ich dies in meinem IT Security Blog aufgreifen. Für Anfänger ist das Thema der E-Mail Verschlüsselung (leider) nicht ganz so einfach zu durchschauen, was auch an den verschiedenen, zueinander inkompatiblen Standards liegt. Beginnen möchte ich mit einer allgemeinen Frage: Was bringt eigentlich E-Mail Verschlüsselung? Reicht es nicht, wenn ich zu meinem Mailserver eine verschlüsselte Verbindung herstelle?

Der Weg einer E-Mail im Internet

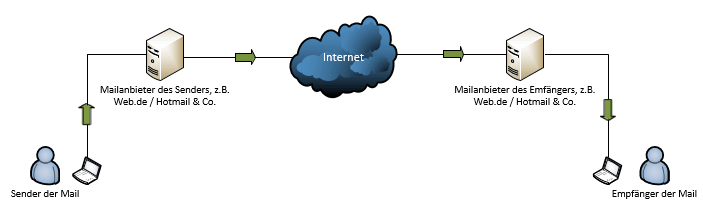

Exemplarisch möchte ich den Weg einer E-Mail anhand einer Graphik erläutern:

Ähnlich der oberen Graphik würde wahrscheinlich eine schulbuchmäßige Darstellung aussehen: Der Sender verbindet sich mit seinem Mailserver, entweder

- mit Hilfe eines E-Mailclients wie Thunderbird, Outlook oder dem Mailclient seines Handys oder

- direkt mit dem Webmailer, also über die Webseite des Anbieters.

Der Mailanbieter nimmt die E-Mail des Senders entgegen, und sendet diese an den Mailserver des Empfängers. Dort wird sie in den Posteingang des Empfänger gelegt und wartet darauf, durch den Empfänger geöffnet zu werden. Genauer möchte ich nun die Wolke "Internet" betrachten, die in zahlreichen Graphiken auftaucht, aber selten beschrieben wird.

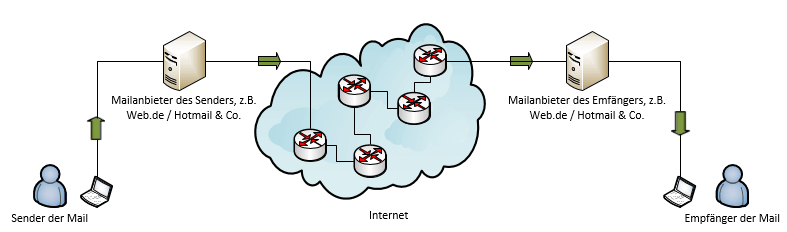

Hinter der Wolke "Internet" steckt ein weitverzweigtes Netzwerk, welches von verschiedenen Anbietern betrieben wird. Das Internet besteht im Kernbereich (=die so genannten "Backbone-Netzwerke") aus Glasfaserkabeln, die sowohl kontinental als auch interkontinental verteilt verlegt wurden. Diese Glasfaserkabel werden über Router verbunden, die unter anderem auch die Route eines Netzwerkpakets bestimmen können. Die verschiedenen Internetprovider, z.B. die Telekom, Vodafone, KabelBw oder o2 / Alice, aber auch große Webanbieter sind an verschiedenen Stellen mit diesen Netzwerken verbunden. Diese Stellen werden Internet-Knoten genannt. Einer der bekanntesten Internetknoten ist der DE-CIX (German Commercial Internet Exchange) in Frankfurt.

Durch diese weitverzweigte Architektur kann der Weg einer E-Mail verschiedene Routen nehmen. Es ist also beispielsweise möglich, dass eine E-Mail von München nach Berlin über das Ausland oder einen anderen Kontinent geleitet wird, bevor diese an das Ziel ankommt. Die Berechnung der Route orientiert sich primär an Kostengründen. Weder der Sender, noch der Empfänger der Mail hat eine Möglichkeit, die Route einer E-Mail zu beeinflussen. Unter Berücksichtigung dieses Faktes möchte ich die oberere Graphik aktualisieren:

Risikopunkte einer unverschlüsselten E-Mail Kommunikation

Punkte, an dem eine E-Mail von unberechtigten Personen mitgelesen und verändert werden könnte:

- auf dem Weg zwischen Sender und Mailserver (z.B. durch den Provider oder Teilnehmer des eigenen Firmen-/ Uni-Netzwerks),

- auf dem Mailserver des Senders,

- auf dem Weg vom Mailserver des Senders zu dem Mailserver des Empfängers,

- auf dem Mailserver des Empfängers und

- auf dem Weg zwischen Empfänger und Mailserver.

Weiterhin, noch viel interessanter:

- an den Internetknotenpunkten und

- auf dem Weg zwischen den Internetknotenpunkten (dazu zählen auch die Unterseekabel, die in letzter Zeit häufig in der Presse waren).

Ausgelassen habe ich an diesem Punkt die Möglichkeit, dass der PC des Senders oder Empfängers beispielsweise durch Malware / Trojaner ebenfalls eine Schwachstelle sein könnte. Gleiches gilt für die Netzwerkhardware der Nutzer (Router, etc...).

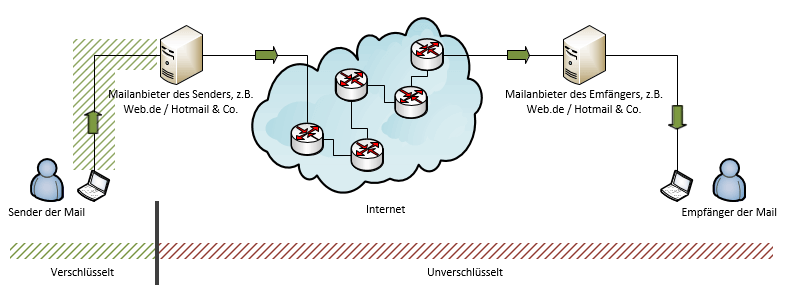

Anfangs habe ich die Frage gestellt, ob es reicht, wenn ich zu meinem Mailserver eine verschlüsselte Verbindung herstelle: Nein, es reicht nicht, auch wenn die Meldung des Browsers ("Die Verbindung zu dieser Webseite ist verschlüsselt") anderes vermuten lassen könnte. Durch eine verschlüsselte Verbindung zum Mailserver ist nur der grüne Bereich der folgenden Graphik geschützt, alles andere ist unverschlüsselt:

Ich denke, die Graphik veranschaulicht recht gut, dass eine verschlüsselte Verbindung zum E-Maildienstleister nicht für durchgängige Sicherheit zum Empfänger sorgen kann. Dies soll nicht heißen, dass es unnötig ist, im Gegenteil, eine verschlüsselte Verbindung zum Mailserver ist absolut wichtig und notwendig!

End-zu-End E-Mail Verschlüsselung

Eine Abhilfe dieser Problematik wird durch eine End-zu-End E-Mail Verschlüsselung des Nachrichteninhalts ermöglicht. Die Nachricht wird auf dem Computer des Senders verschlüsselt und auf dem Computer des Empfängers entschlüsselt. Durch eine solche Verschlüsselung wird nicht der Weg, sondern der Inhalt verschlüsselt. Um es im übertragenen Sinne darzustellen: Aus einer Postkarte wird ein Brief - Der Empfänger bleibt weiterhin sichtbar, aber der Inhalt der Nachricht ist unlesbar geworden.

Es gibt zwei "große" Standards zur E-Mail Verschlüsselung: S/MIME oder OpenPGP. Um es vorwegzunehmen: Beide Standards sind "sicher". Eine mit OpenPGP verschlüsselte E-Mail ist nicht unsicherer als eine mit S/MIME verschlüsselte E-Mail.

In meinem Artikel Grundlagen der Verschlüsselung bin ich bereits auf die asymmetrische Verschlüsselung eingegangen - es gibt einen privaten und einen öffentlichen Schlüssel, die jedoch nicht voneinander abgeleitet werden können. Der öffentliche Schlüssel dient der Verschlüsselung, der private Schlüssel der Entschlüsselung.

Hierbei gibt es jedoch ein Problem: Wie kann ich sicherstellen, das ich wirklich den echten, richtigen Schlüssel des Empfängers habe? Wie kann ich garantieren, dass ich nicht den öffentlichen Schlüssel einer anderen Person habe, die nur vorgibt mein Gesprächspartner zu sein? Ein Schlüsselpaar für eine fremde E-Mailadresse ist schnell erstellt.

Unterschiede in den Verfahren zur E-Mail Verschlüsselung

Neben den verwendeten Verschlüsselungs- und Hashalgorithmen unterscheiden sich die Verfahren insbesondere in der Art, wie das Problem der Authentizität angegangen wird.

Beim OpenPGP-Verfahren bestätigen sich der Empfänger und Sender gegenseitig, persönlich die Korrektheit des Schlüssels, in dem etwa in einem Telefonat der Schlüssel abgeglichen wird. Niemand anderes ist in diesem Fall involviert. Eine Alternative wäre es, sich die Echtheit des Schlüssels durch einen Freund des Empfängers garantieren zu lassen, der sich bereits von der Korrektheit des Schlüssels überzeugt hat. Dieses Verfahren nennt sich "Web of Trust", wirklich gut erklärt ist das Verfahren auf der deutschen Wikipedia.

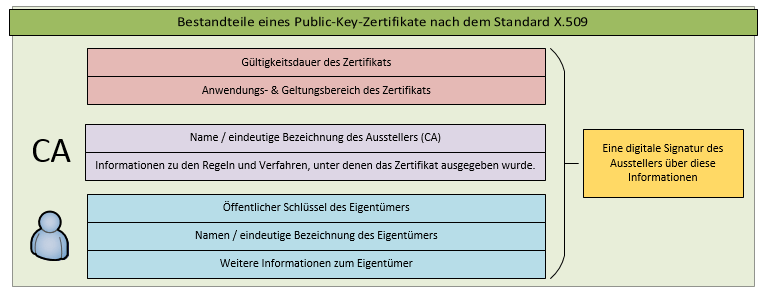

Beim S/MIME Verfahren wird der Schlüssel durch eine anerkannte Zertifizierungsstelle (="CA" / Certificate Authority) beglaubigt. Die Zertifizierungsstelle garantiert durch eine Art Unterschrift (Signatur) unter meinem öffentlichen Schlüssel, das dies der korrekte öffentliche Schlüssel zu meiner E-Mailadresse ist. Die Grad der Verifizierung des Inhabers wird durch so genannte Klassen ausgedrückt, diese reichen von Klasse 1 (wenig sicher) bis zur Klasse 3 (relativ sicher). Eine Klasse 1 Bestätigung wäre etwa das Verfahren, dass der Inhaber in einer E-Mail auf einen Bestätigungslink klickt, der zuvor von der CA generiert und versendet worden ist. Eine höhere Klasse verlangt zum Beispiel die Identifikation durch ein amtliches Dokument. Ein Zertifikat (also die Verifizierung des Public Keys) wird meist kostenpflichtig angeboten, nur ein Klasse 1 Zertifikat gibt es bei einigen CAs kostenlos.

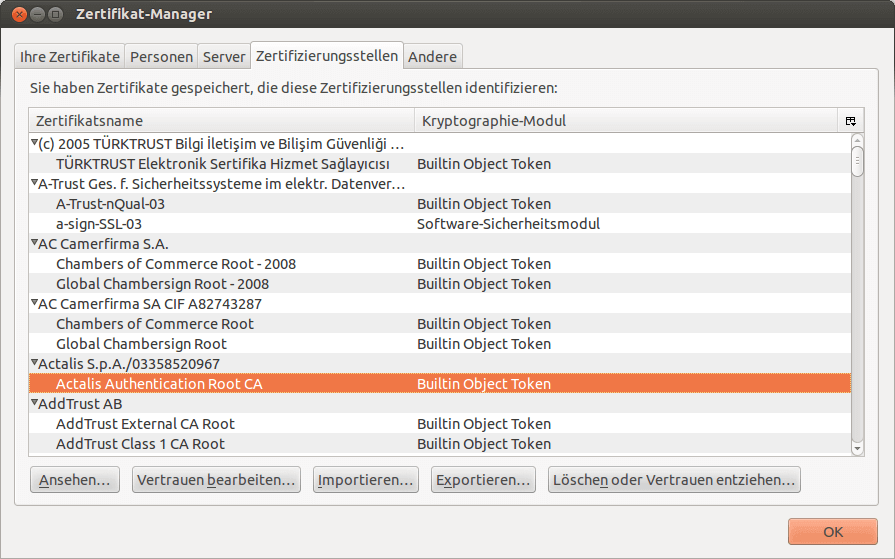

Eine Liste der anerkannten Stammzertifizierungsstellen wird mit dem Betriebssystem oder Mailclient ausgeliefert. Die Liste, die beispielsweise Firefox mitliefert, kann in den Einstellungen eingesehen werden:

Es ist prinzipiell möglich, eine eigene Stammzertifizierungsstelle (CA) zu erstellen - in diesem Fall müsste jedoch das Zertifikat der neuen CA durch jeden Empfänger einer Mail zuvor importiert werden.

Letztendlich wird sich das verwendete Verfahren insbesondere daran orientieren, was in der Branche / im Unternehmen / im Freundeskreis der Nutzers verwendet wird. Die Verfahren sind zueinander leider nicht kompatibel.

Bildnachweis:

- Beitragsbild: © momius - Fotolia.com