Social Engineering oder in diesem Kontext auch Social Hacking ist eine der größten Gefahren für die IT-Sicherheit von Unternehmen. Ich möchte mit diesem Beitrag eine Beitragsreihe in meinem IT Security Blog beginnen, die Sicherheitslücken in Unternehmens- und Privatnetzwerken aufzeigen soll, denen ich immer wieder begegne. Die meisten Unternehmen legen den Fokus zum Schutz ihrer IT Infrastruktur viel zu eng und verstehen darunter meist nur die Sicherheit ihrer Server und den Grundschutz der Clients. Thematiken wie Social Engineering werden meist vollkommen außer Acht gelassen.

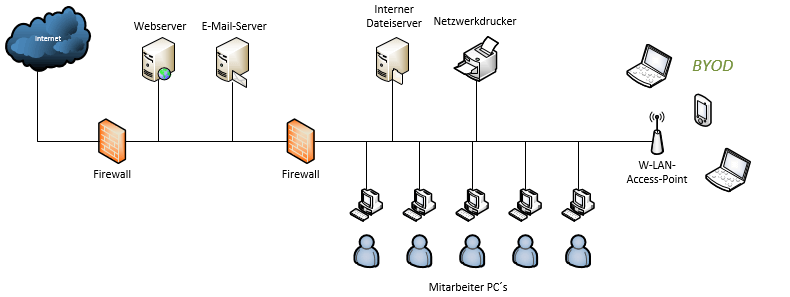

Am Beispiel des Unternehmens "Weltweit Dienstleistungs GmbH" möchte ich die Knackpunkte der IT Sicherheit näher erläutern. Das Netzwerk des Unternehmens sieht wie folgt aus:

Das obere Netzwerk ist mit dem Internet verbunden und durch eine Firewall geschützt. Die Web- und E-Mailserver befinden sich in einer DMZ (demilitarisierten Zone). Das interne Netzwerk ist durch eine Firewall von der DMZ getrennt. Es existiert ein W-Lan um BYODs (="Bring your Own Device"), also von Mitarbeitern selbst mitgebrachte IT-Geräte, an das interne Netzwerk anzuschließen. Die PCs sind auf einem aktuellen Stand und mit einer marktüblichen Antivirenlösung ausgestattet.

Eine erste, kurze Analyse der Dinge, die gut am oberen Aufbau sind:

- Es wird eine dedizierte Firewall verwendet, um das gesamte Unternehmensnetzwerk zu schützen.

- Der Web- und E-Mail-Server liegen in einer 2-stufigen-DMZ. Der Webserver ist der häufigste initiale Angriffs- und Schwachpunkt in einem Unternehmensnetzwerk.

- Web- und E-Mail-Server liegen auf verschiedenen Servern. Damit kann der Zugriff auf E-Mails vermieden werden, wenn der Webserver kompromittiert worden ist.

- Das interne Netzwerk ist durch eine Firewall geschützt. Durch diese Maßnahme kann bei einer Kompromittierung innerhalb des DMZ ein Angriff auf das interne Netzwerk erschwert werden.