Sobald Passwörter zum Login für Webseiten verwendet werden, ist HTTPs unverzichtbar. Im Folgenden möchte ich aufzeigen, warum dem so ist! Ich beginne mit einer Übersicht der gängigsten Authentifizierungen für Web-Portale.

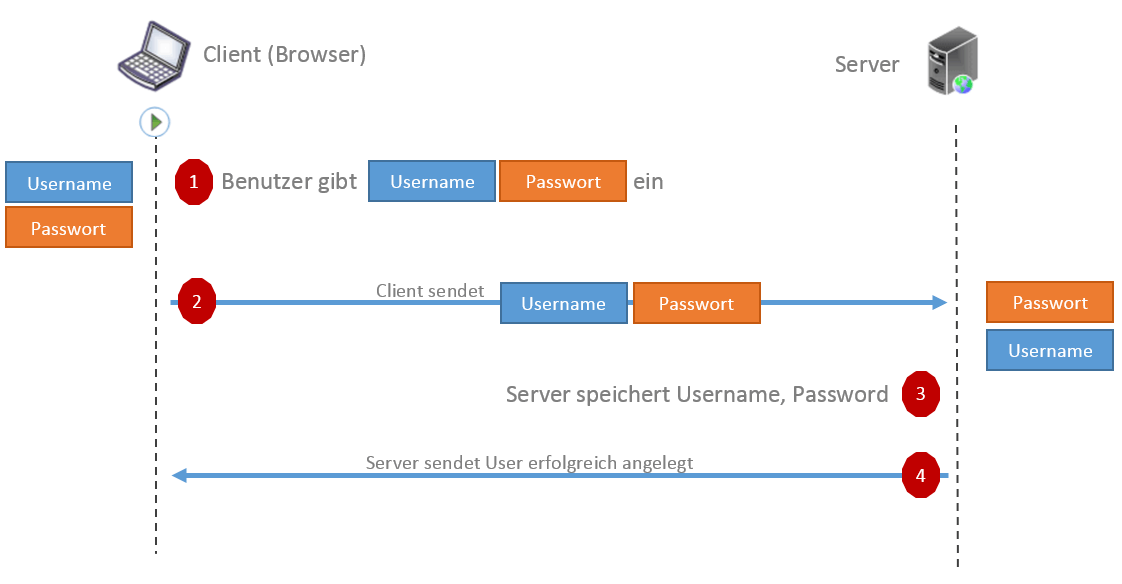

(1) Klartext Login

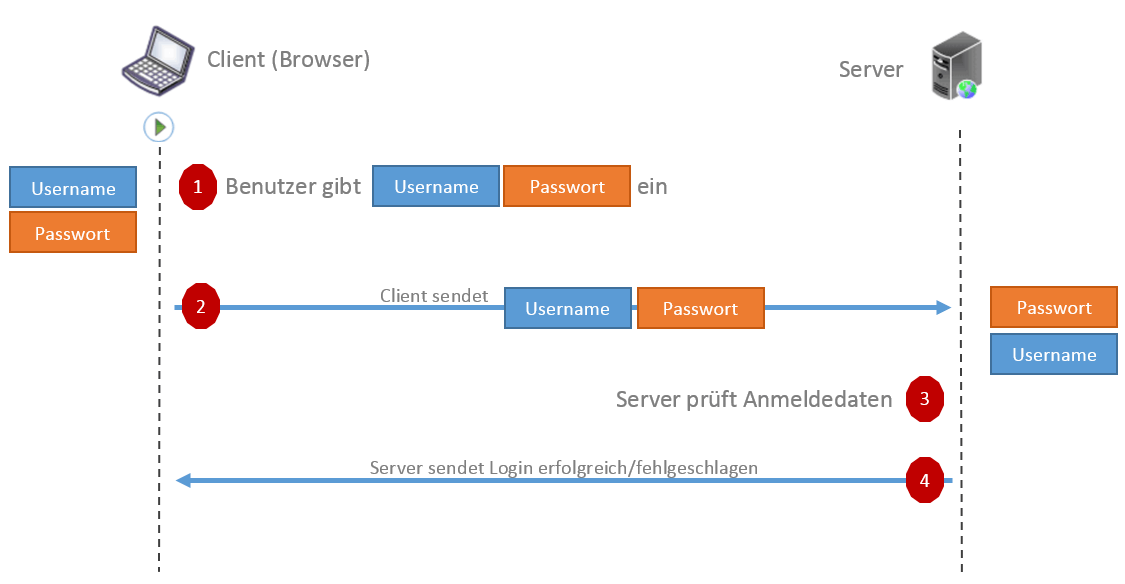

Die einfachste Variante: Der Login im Klartext.

Account anlegen

Der Benutzername und das Passwort werden im Klartext an den Server gesendet.

Anmeldung

Zur Anmeldung wird der Benutzername und das Passwort im Klartext an den Server gesendet.

Sicherheit

Die folgende Analyse wertet die Sicherheit des Verfahrens aus. Die Liste ist ein Auszug einiger wichtiger Sicherheitsparameter, jedoch nicht abschließend.

| Klartextpasswort geschützt | Nein |

| Replay-Angriff verhindert | Nein. Wird das Passwort während der Anmeldung mitgeschnitten, kann dieses zum Login genutzt werden. |

| Login nach Kompromittierung der Datenbank verhindert | Nein. Das in der Datenbank gespeicherte Passwort kann zum Login verwendet werden. |

| Man-in-the-Middle verhindert | Nein. Es gibt keine Möglichkeit sicherzustellen, dass der Client direkt mit dem Server kommuniziert. |

Fazit: Erhebliche Risiken; bietet über unverschlüsselte Kommunikationskanäle keinerlei Sicherheit.