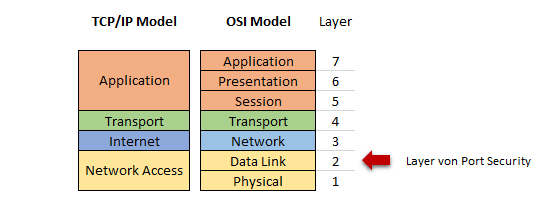

Dieser Beitrag zeigt, wie ein Netzwerk mit Hilfe von Zertifikaten, sowie 802.1X in einer Microsoft Windows Server 2016 Domäne gesichert werden kann. Das Protokoll 802.1X ermöglicht es, eine Authentifizierung eines Hosts bei Verbindungsherstellung mit einer Netzwerkkomponenten, etwa einem Switch, zu erzwingen. Auf Basis eines Regelwerks kann so beispielsweise realisiert werden, bestimmten Hosts oder gar Nutzern den Zugriff auf das Netzwerk zu erlauben oder zu verbieten bzw. diesen verschiedenen VLANs im Netzwerk zuzuordnen.

Beispielkonfiguration - Aufbau des 802.1X Labs

Die folgende Topologie besteht aus dem Mindestumfang zur Demonstration von 802.1X. Im Detail werden drei Komponenten verwendet:

- Ein Microsoft Windows 7 Notebook als aufzunehmenden Client,

- ein Microsoft Windows Server 2016 Host, sowie

- ein Switch, im Beispiel ein Cisco Catalyst 3560-CG PoE.

Die Vorgehensweise bei Microsoft Windows Server 2012, sowie Windows 8 oder Windows 10 als Client ist vergleichbar. Um reproduzierbare Ergebnisse zu erhalten, verwende ich für die Demonstration eine neue, bisher ungenutzte Windows 7 sowie Windows Server 2016 Installation.

Es folgt die Konfiguration der Netzwerkkomponente, im Beispiel dem Switch. Die folgende Konfiguration dient einer ersten Prüfung, ob alle Geräte im Netzwerk korrekt miteinander verbunden wurden sowie miteinander kommunizieren können.

Initiale Netzwerkkonfiguration

Der Server und das Notebook sind direkt an einen Cisco-Switch angeschlossen. Das Windows 7 Notebook ist mit dem Anschluss Gi0/1, der Windows Server 2012 mit dem Anschluss Gi0/2 des Switch verbunden. Im Lab werde ich das VLAN 20 als Produktiv-VLAN verwenden.

Die initiale Konfiguration des Switch ist wie folgt:

# VLAN 20 anlegen Switch(config)#vlan 20 Switch(config-vlan)#name Productive Switch(config-vlan)#exit # Interface Gi 0/1 als Access-Port im VLAN 20 Switch(config)#int gi 0/1 Switch(config-if)#sw mo ac Switch(config-if)#sw ac vl 20 # Interface Gi 0/2 als Access-Port im VLAN 20 Switch(config)#int gi 0/2 Switch(config-if)#sw mo ac Switch(config-if)#sw ac vl 20 # SVI Interface im VLAN 20 anlegen Switch(config)#int vlan 20 Switch(config-if)#ip address 172.16.0.100 255.255.255.0 Switch(config-if)#no shut

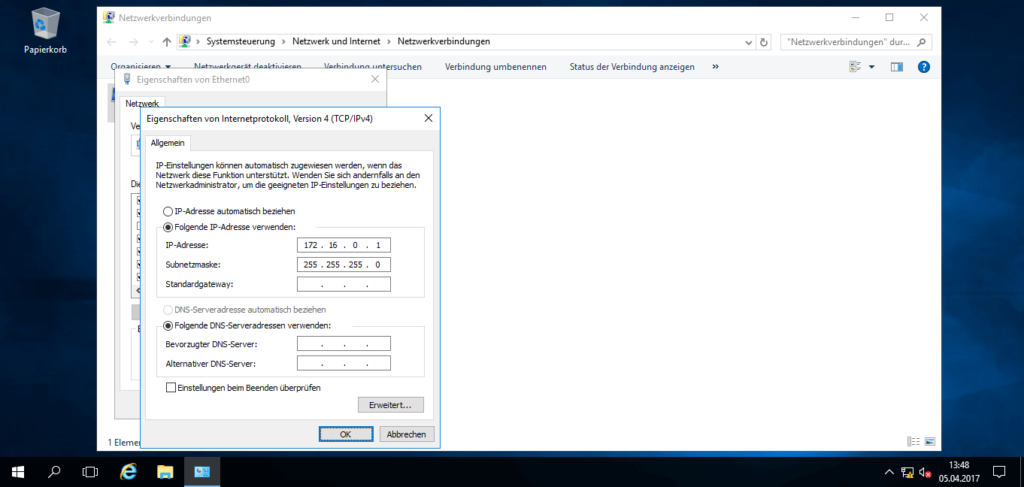

Die Konfiguration verschiebt beide Windows-Hosts in das VLAN 20. Der Switch selbst ist ebenfalls im VLAN 20 unter der IP 172.16.0.100 erreichbar. Im nächsten Schritt werden IP Adressen für die Netzwerkkonnektivität vergeben, beginnend auf dem Windows Server, mit der Adresse 172.16.0.1/24.

Der Eintrag eines Gateways ist für unsere Beispieltopologie nicht notwendig, da sich alle Geräte innerhalb eines Subnetzes befinden.

Authentifizierung mit 802.1X Zertifikaten & Windows Server 2016 weiterlesen