Die Absicherung des Netzwerkzugriffs für Unternehmens-Notebooks, also die Beschränkung des Zugriffs auf bestimmte Netzwerke, ist Thema des heutigen Beitrages.

Szenario der heutigen Problemstellung

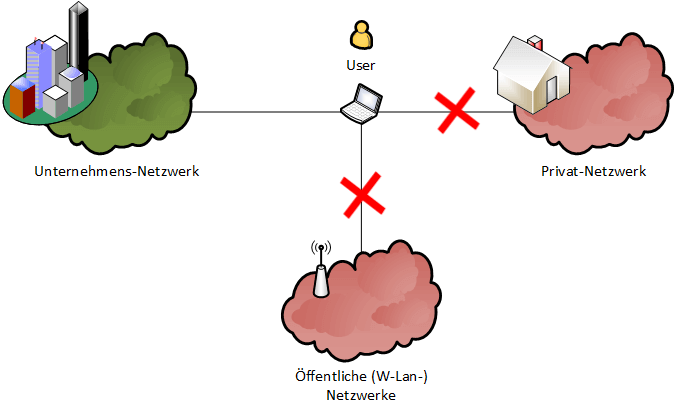

In einem Unternehmens-Netzwerk existieren PCs, Notebooks oder andere netzwerkfähige Geräte, die von Mitarbeitern auch mit nach Hause genommen werden dürfen. Diese sind mit einer Netzwerkkarte ausgestattet, die es den Mitarbeitern ermöglicht, Services des Unternehmens zu nutzen.

Das Unternehmen möchte aus verschiedenen Gründen garantieren, dass die Mitarbeiter das Notebook nicht mit dem Heimnetzwerk verbinden können - um einen Abfluss vertraulicher Daten und ungeschützten Zugriff ins Internet zu verhindern.

Rahmenbedingungen:

- Skalierbarkeit - Die Lösung muss skalierbar sein.

- Plattformunabhängigkeit - Sie muss sowohl unter Windows, als auch unter Linux und MacOS lauffähig sein.

- Gleiche Konfiguration auf allen Geräten - Im Unternehmen werden die Notebooks zentral mit Hilfe eines Images konfiguriert. Dies verhindert die Nutzung von statischen IPs. Die Nutzung von Konfigurationsskripts während/ nach der Installation wird nicht gewünscht.

- Im Unternehmensnetzwerk existiert kein zentraler Active Directory-Server, die Notebooks sind nicht Teil einer Netzwerkdomäne.

- Keine Lizenzkosten, möglichst Open Source Lösungen, leicht konfigurierbar.

- Die Nutzer haben keine Administrationsrechte auf den Clients.

Sehr einfache Lösungen wie die Konfiguration von statischen Routen fallen aus Sicherheitsgründen raus, denn diese lassen sich leicht umgehen.

Die Aufgabenstellung ist real und wurde so vor einigen Wochen von einem Unternehmen an mich herangetragen.

Lösungsvorschlag

Der Lösungsvorschlag für dieses Problem ist ähnlich der Realisierung einer Android-Firewall: Da die integrierte iptables-Firewall von Android nur mit root-Rechten manipulierbar ist, verwenden Firewall-Apps einen Trick:

Sie bauen eine interne VPN-Verbinung auf, die das Gerät jedoch nicht verlässt. Nach dem Aufbau wird die Default-Route so umgestellt, dass der gesamte Traffic durch den Software-Tunnel (=die Firewall-App) geroutet wird.

Ausgehend von dieser Idee ist mir folgender Lösungsvorschlag gekommen:

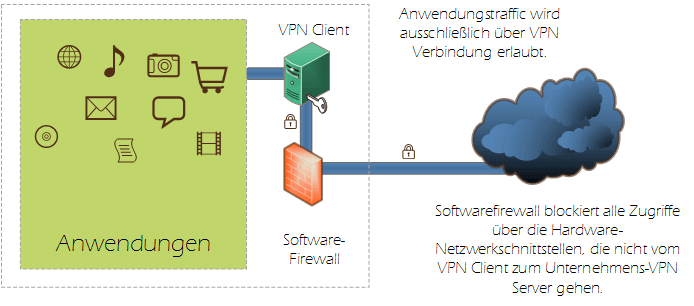

Auf dem Notebook wird ein VPN-Client installiert, im folgenden Beispiel die Software OpenVPN. Der gesamte Netzwerktraffic auf dem Notebook / Client wird anschließend mit Hilfe der Default-Route über dieses Netzwerkinterface geroutet.

Die integrierte Firewall (Windows Firewall, iptables, ...) wird so konfiguriert, dass sie ausschließlich den OpenVPN Prozess mit der IP des VPN Servers des Unternehmens kommunizieren lässt. Sowohl die OpenVPN Konfiguration als auch die Firewall-Einstellungen lassen sich nur mit Administrationsrechten bearbeiten.

Vorteile des Vorschlags zur Limitierung des Netzwerkzugriffs

Diese Lösung bietet zahlreiche Vorteile:

- OpenVPN ist für alle gängigen Plattformen (Windows, Mac, *nix, Android ab 4.4, ...) verfügbar.

- Die Lösung lässt sich sehr gut skalieren, bei einer größeren Anzahl der Endgeräte lassen sich mehrere OpenVPN Server parallel betreiben.

- Eine Nutzer-Rechte-Management ist möglich, eine Authentifizierung am Server ist mit Hilfe einer zentral verwalteten Username- / Passwortkombination möglich.

- Die Lösung arbeitet transparent, für den Nutzer nicht sichtbar.

- Das Unternehmensnetzwerk ist geschützt - nicht genehmigte Hardware kann sich am OpenVPN Server nicht authentifizieren.

Hinweise zur Konfiguration

Hinweise zur Konfiguration des OpenVPN Servers:

- Da die Endgeräte aufgrund des einheitlichen Images alle mit demselben Zertifikat ausgestattet werden, muss in der Konfiguration die Option "duplicate-cn" aktiviert sein, wenn der "TLS-negotiated key mode" verwendet wird.

- Auf dem Server sollten sich die Clients mit einer Username- / Passwortkombination authentifizieren (auth-user-pass-verify).

- Sollen die Notebooks untereinander kommunizieren können, ist die Aktivierung der Option "client-to-client" notwendig.

- Informationen zur Härtung habe ich in folgendem Artikel zusammengefasst: Härtung eines OpenVPN Servers. Die Absicherung des Betriebssystems (siehe z.B. Ein gehärteter Linux Kernel mit PaX und Grsecurity) und des Prozesses, beispielsweise mit Apparmor, bieten zusätzlichen Schutz.

Hinweise zur Konfiguration des OpenVPN Clients:

- Sowohl die VPN-, die Netzwerk- als auch die Firewallkonfiguration darf nur für Administratoren veränderbar sein.

- Der OpenVPN Prozess sollte unter einem eigenen Nutzernamen laufen, der durch die Firewall expliziet für eine Verbindung zum Server zugelassen wird (OpenVPN, set user & group, iptables Owner-Match)

Zusammenfassung

Die Absicherung des Netzwerkzugriffs für Unternehmens-Hardware, die von Mitarbeitern frei bewegt werden kann, ist möglich. Wichtig ist hierbei jedoch: Diese Lösung setzt die Hürde zum Missbrauch relativ hoch, aber vollständige Sicherheit ist nicht möglich. Nicht mit spezialisierten Anwendungen, nicht mit dieser Lösung. Die Gefahren, die durch Fehler im Betriebssystem oder Anwendungen entstehen, lassen sich nie ganz ausschließen.

Am nächsten Blog Beitrag arbeite ich aktuell, er behandelt eine sichere (!) Möglichkeit der Data Leakage Prevention (Update: Beitrag ist hier).

Bildnachweise:

- Beitragsbild: © Warakorn - Fotolia.com