Social Engineering oder in diesem Kontext auch Social Hacking ist eine der größten Gefahren für die IT-Sicherheit von Unternehmen. Ich möchte mit diesem Beitrag eine Beitragsreihe in meinem IT Security Blog beginnen, die Sicherheitslücken in Unternehmens- und Privatnetzwerken aufzeigen soll, denen ich immer wieder begegne. Die meisten Unternehmen legen den Fokus zum Schutz ihrer IT Infrastruktur viel zu eng und verstehen darunter meist nur die Sicherheit ihrer Server und den Grundschutz der Clients. Thematiken wie Social Engineering werden meist vollkommen außer Acht gelassen.

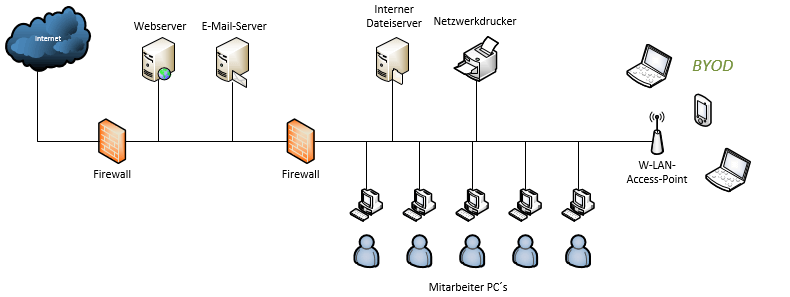

Am Beispiel des Unternehmens "Weltweit Dienstleistungs GmbH" möchte ich die Knackpunkte der IT Sicherheit näher erläutern. Das Netzwerk des Unternehmens sieht wie folgt aus:

Das obere Netzwerk ist mit dem Internet verbunden und durch eine Firewall geschützt. Die Web- und E-Mailserver befinden sich in einer DMZ (demilitarisierten Zone). Das interne Netzwerk ist durch eine Firewall von der DMZ getrennt. Es existiert ein W-Lan um BYODs (="Bring your Own Device"), also von Mitarbeitern selbst mitgebrachte IT-Geräte, an das interne Netzwerk anzuschließen. Die PCs sind auf einem aktuellen Stand und mit einer marktüblichen Antivirenlösung ausgestattet.

Eine erste, kurze Analyse der Dinge, die gut am oberen Aufbau sind:

- Es wird eine dedizierte Firewall verwendet, um das gesamte Unternehmensnetzwerk zu schützen.

- Der Web- und E-Mail-Server liegen in einer 2-stufigen-DMZ. Der Webserver ist der häufigste initiale Angriffs- und Schwachpunkt in einem Unternehmensnetzwerk.

- Web- und E-Mail-Server liegen auf verschiedenen Servern. Damit kann der Zugriff auf E-Mails vermieden werden, wenn der Webserver kompromittiert worden ist.

- Das interne Netzwerk ist durch eine Firewall geschützt. Durch diese Maßnahme kann bei einer Kompromittierung innerhalb des DMZ ein Angriff auf das interne Netzwerk erschwert werden.

Ziel unseres fiktiven Social Engineering Angriffs

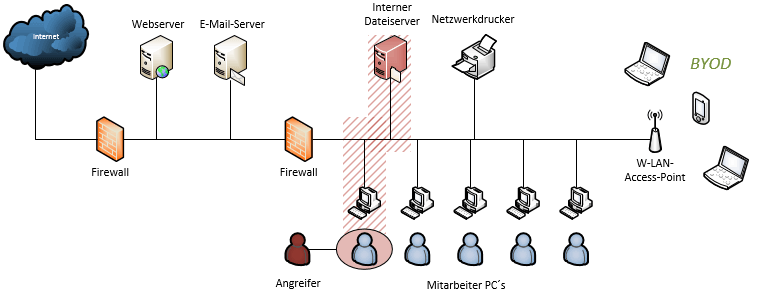

Ziel unseres fiktiven Angriffs sei es, eine Kopie der Dateien des internen Dateiservers zu erhalten. Um an die Dateien zu kommen, gibt es zahlreiche Möglichkeiten. Der "harte" Weg wäre der direkte Angriff des internen Dateiservers. Im Allgemeinen kann jedoch davon ausgegangen werden, dass Server zu den am besten geschützten und protokollierten IT-Geräten gehören. Eine Möglichkeit wäre es, den Weg über den Webserver zu gehen: Der Webserver muss aus dem Internet erreichbar sein, was es uns ermöglicht, Schwachstellen auf diesen zu suchen und ausnutzen zu können. Ist der Webserver erst einmal kompromittiert, könnte man Schwachstellen in der DMZ suchen oder, wenn auch Mitarbeiter aus dem internen Netzwerk auf den Webserver zugreifen, eine Drive-By-Infection versuchen. Beim oberen Netzwerkaufbau wäre auch ein Man-in-the-Middle Angriff durch Missbrauch des Webservers möglich.

Der Nachteil der Methode ist die Auffälligkeit: Gut protokollierte Netzwerke werden erkennen, wenn der Webserver beispielsweise Portscans in der DMZ Zone durchführt. Die Möglichkeit, dass der Angriff aufgedeckt werden könnte, ist relativ hoch.

Der interne Dateiserver muss es den Mitarbeitern ermöglichen, diesen zu benutzen. Der Großteil der Sicherheitsvorkehrungen der "Weltweit Dienstleistungs GmbH" sind an dem Punkt begrenzt, dass die Nutzer komfortabel mit dem freigegebenen Verzeichnis arbeiten können müssen. Ein intelligenter Angreifer wird versuchen, über den Mitarbeiter selbst unbemerkt Zugriff auf die Dateien zu erhalten. Vorteile:

- Zugriffe auf die Dateien durch Mitarbeiter sind etwas alltägliches und keine Anomalie im Netzwerkverkehr.

- Es ist unauffällig.

- Mitarbeiter, die Opfer von Social Engineering geworden sind, behalten es, wenn sie es selbst realisiert haben, oftmals für sich, um Konsequenzen durch das Unternehmen zu vermeiden.

Für unser fiktives Beispiel haben wir über das soziale Netzwerk XING herausgefunden, dass Frau Alisha Müller für den Vertrieb zuständig ist und Aufträge von Kunden entgegen nimmt. Nach der Identifikation der Zielperson gibt es zahlreiche Möglichkeiten, Informationen über die Zielperson zu suchen:

- Soziale Netzwerke, Twitter, Internetforen

- Amazon Wunschliste, Rezensionen

- Google-Suche nach ihrer Telefonnummer, E-Mailadresse

- Identifikation nahestehender Freunde

Meistens verwenden Nutzer bei den vielen Ihrer Accounts ähnliche Passwörter. Anders als z.B. im Webmailer des Zielunternehmens lässt sich das Passwort eines Nutzers bei Online-Shopping-Portalen oder Foren relativ unauffällig testen. Ebenfalls lohnenswert ist die Kompromittierung der E-Mailaccounts nahestehender Freunde. Besteht beispielsweise die Möglichkeit, Zugriff auf den E-Mailaccount eines Bekannten oder Geschäftspartners zu erhalten, könnte man von diesem eine E-Mail mit einem infizierten Dateianhang an das Geschäftskonto von Alisha Müller senden. Die Wahrscheinlichkeit, dass sie den Dateianhang öffnet, ist relativ hoch, da sie den Absender für vertrauenswürdig halten wird.

Da E-Mails immer häufiger über das IMAP Protokoll abgerufen werden, verbleiben meistens Kopien der E-Mails auf dem Mailserver, was es dem Angreifer ermöglicht, Informationen über den Sprachstil und die Beziehung zu erhalten. Die wenigsten würden einen Angriff erkennen, der daraus besteht, eine bereits gesendete E-Mail mit einem Anhang einfach nochmals, dieses Mal jedoch mit infiziertem Anhang, zu versenden.

Die Möglichkeiten, über Social Engineering Zugriff auf Nutzerdaten zu halten, sind nur durch die Kreativität des Angreifers begrenzt. Die Computer der Mitarbeiter gehören oftmals zu den am wenigst geschützten IT-Geräten, von BYOD's ganz zu schweigen.

Weitere Möglichkeiten für Social Engineering:

- Versendung von infizierten USB-Sticks als Werbegeschenk an die Mitarbeiter des Unternehmens oder das Unternehmen selbst.

- Vortäuschen einer Angebotsanfrage für ein Produkt des Unternehmens. Die Anfrage selbst befindet sich als (infiziertes) PDF im Anhang der Mail.

- Wenn genug Zeit vorhanden ist, wäre auch eine Kontaktierung beispielsweise auf Facebook möglich, um langsam das Vertrauen des Nutzers zu gewinnen.

Maßnahmen gegen Social Engineering

Durch die enorme Komplexität und Kreativität von Social Engineering Angriffen ist eine Abwehr nur schwer zu bewerkstelligen. Gerade Nutzer, die sich wenig mit IT auskennen, stellen ein relativ leichtes Ziel da. Grundsätzliche Möglichkeiten:

- Ein Bewusstsein für die Möglichkeiten von Social Engineering schaffen. Für die meisten Mitarbeiter sind IT Angriffe etwas unrealistisches. Viele Mitarbeiter sind der Meinung, dass sie viel zu unbedeutend für Angriffe sind.

- E-Mails auch intern digital signieren, um die Echtheit einer Nachricht garantieren zu können.

- Telefonische Rückfragen bei Aktionen, die ungewöhnlich für einen Absender sind.

- Den Umgang mit "dringenden, sehr heiklen Anfragen" trainieren. Bei "extrem dringenden Anfragen" um Geduld bitten, auch wenn diese scheinbar von einer übergeordneten Instanz (Chef, Management, ...) kommen. Anfragen grundsätzlich in Ruhe überprüfen.

Das A&O zum Schutz vor Social Engineering Angriffen ist es, die Identität und Berechtigung eines Ansprechenden zweifellos sicherzustellen.

Bildnachweis:

- Beitragsbild: © apops - Fotolia.com

Vielen Dank für den super informativen Artikel!

Das Thema wird ja immer aktueller heutzutage. Deswegen wird es immer wichtiger ein sicheres Passwort zu haben. Ich interessiere mich sehr für das Thema IT-Sicherheit!